محبوبترینها

چگونه با ثبت آگهی رایگان در سایت های نیازمندیها، کسب و کارتان را به دیگران معرفی کنید؟

بهترین لوله برای لوله کشی آب ساختمان

دانلود آهنگ های برتر ایرانی و خارجی 2024

ماندگاری بیشتر محصولات باغ شما با این روش ساده!

بارشهای سیلآسا در راه است! آیا خانه شما آماده است؟

بارشهای سیلآسا در راه است! آیا خانه شما آماده است؟

قیمت انواع دستگاه تصفیه آب خانگی در ایران

نمایش جنگ دینامیت شو در تهران [از بیوگرافی میلاد صالح پور تا خرید بلیط]

9 روش جرم گیری ماشین لباسشویی سامسونگ برای از بین بردن بوی بد

ساندویچ پانل: بهترین گزینه برای ساخت و ساز سریع

خرید بیمه، استعلام و مقایسه انواع بیمه درمان ✅?

صفحه اول

آرشیو مطالب

ورود/عضویت

هواشناسی

قیمت طلا سکه و ارز

قیمت خودرو

مطالب در سایت شما

تبادل لینک

ارتباط با ما

مطالب سایت سرگرمی سبک زندگی سینما و تلویزیون فرهنگ و هنر پزشکی و سلامت اجتماع و خانواده تصویری دین و اندیشه ورزش اقتصادی سیاسی حوادث علم و فناوری سایتهای دانلود گوناگون

مطالب سایت سرگرمی سبک زندگی سینما و تلویزیون فرهنگ و هنر پزشکی و سلامت اجتماع و خانواده تصویری دین و اندیشه ورزش اقتصادی سیاسی حوادث علم و فناوری سایتهای دانلود گوناگون

آمار وبسایت

تعداد کل بازدیدها :

1844358755

جای خالی امنیـــــت در شبکه بانکها

واضح آرشیو وب فارسی:افتانا: استقبال کاربران شبکه بانکی از فناوریهای سیار منجر شده ذینفعان بدون توجه به محدودیتهای مکانی و زمانی اقدام به توسعه جغرافیایی و ارائه سرویس برای تبادل اطلاعات حساس مالی مشتریان خود کنند، اما مشکلات موجود در شبکه بانکی چالشهایی را برای مدیران شبکه بانکی فراهم آورده است.

استقبال کاربران شبکه بانکی از فناوریهای سیار و لزوم سرویسدهی خودپردازها یا پایانههای فروشگاهی در کلیه نقاط، به خصوص نقاط دورافتاده منجر شده ذینفعان بدون توجه به محدودیتهای مکانی و زمانی اقدام به توسعه جغرافیایی و ارائه سرویس برای تبادل اطلاعات حساس مالی مشتریان خود کنند، اما مشکلات موجود در شبکه بانکی مانند «کیفیت نامطلوب»، «سطح امنیت پایین» و «عدم پوشش سراسر کشور» چالشهایی را برای مدیران شبکه بانکی فراهم آورده است.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، روند رو به رشد فضای مجازی به گونهای است که بر اساس آمارها از سال ۲۰۲۰ به بعد، دانش و اطلاعات بشری هر ۷۲ روز یک بار، دو برابر و به این دلیل گرایش به سمت فضای مجازی نیز بیشتر و بیشتر خواهد شد. یک زیرساخت پیشرفته مورد نیاز بانکها باید بتواند منجر به رفع نیازهای امروز برای توسعه جغرافیایی، افزایش قابلیت اطمینان (پایایی) و امنیت در تراکنشهای مالی و حصول اطمینان از تداوم کسب و کار و بهبود مقابله با رخدادها در اختلالهای غیرقابل پیشبینی شبکه شود.

مشاهدات وضعیت موجود در ارتباطات شبکه بانکی نشاندهنده این است که تاکنون مشکلاتی همچون کیفیت پایین سرویسها، عدم امکان گارانتی SLA، نبود مرکز پاسخگویی شبانهروزی، نبود Redundancy برای کلیه ارتباطات شبکه، وجود زیرساخت مشترک با سایر کاربریهای غیرمالی مانند کاربران اینترنت خانگی و خطوط ارتباطی شرکتهای خصوصی و طولانی بودن روال اخذ سرویس برای شعب مرتفع نشده است.

برای رفع این موانع، راهحل طراحی و پیادهسازی شبکه اختصاصی جدید با ویژگیهای ذیل نیاز است: شبکهای امن و کاملا مستقل (در کلیه لایهها)، مختص کاربریهای مالی و بانکی،کیفیت بسیار بالای خدمات، پاسخگویی موثر و شبانهروزی، تضمین سطح کیفی سرویس و گارانتی SLA، مدیریت شرایط بحرانی، طراحی متمرکز و رفع مشکل مدل Ad-hoc، مدیریت انتها به انتها توسط مرکز NOC متمرکز، تامین امنیت ارتباطات توسط مرکز SOC متمرکز، پاسخگویی سریع و موثر به رخدادهای امنیتی توسط تیم متخصص.

.jpg)

کانال های ارتباطی بین مبدأ و مقصد و عدم قطعی این خطوط ارتباطی از الزامات اعتماد کاربران به زیرساخت اصلی یک مرکز داده است. اطمینان خاطر کاربران در استفاده از اطلاعاتشان در هر مقطع زمانی حتی مواقع بحرانی از امتیازات اصلی مرکز داده محسوب میشود. در این مقاله تلاش داشتهایم به تشریح نقش دو مولفه بااهمیت در این خصوص یعنی «امنیت» و «دسترسپذیری بالا» بپردازیم.

چهار ضابطه کلیدی در طراحی معماری یک مرکز داده برای ارائه خدمات مرکز داده وجود دارد که در رسیدن به اهداف ساخت یک مرکز داده موثرند؛ میزان در دسترس بودن مرکز داده (Availability)، توسعهپذیری مرکز داده (Expandability)، امنیت مرکز داده( Security) و مدیریت مرکز داده (Management).هر یک از این چهار ضابطه در تمام سطوح یک مرکز داده باید رعایت شوند. به عبارت دیگر این چهار مورد به صورت عمودی با همه لایههای افقی یک مرکز داده جهت خدمات مرکز داده ترکیب میشوند.

در ادامه به اختصار یک چارچوب امنیتی مناسب با هدف حصول اطمینان از دسترسیپذیری شبکه یا سرویسهای تداوم کسب و کار معرفی میشود:

تمرکز این مدل برای به دست آوردن امنیت در افزایش visibility وcontrol به فعالیتهای شبکه و اعمال سیاستها طی شش اقدام کلیدی به شرح ذیل است:

۱. Visibility

۱.۱. Identify: هرچیزی را که به عنوان مبداء ترافیک بتوانید شناسایی کنید.

۱.۲. Monitor: بعد از شناسایی باید بتوان مولفههای شبکه را مانیتور کرد.

۱.۳. Correlate: در این مرحله باید بتوان با استفاده از رخدادهایی که در مرحله قبلی مشاهده شده است، همبستگیسنجی کرد.

۲.control

۲.۱. Harden: مقاوم کردن سرویس در مقابل تخریب شدن

۲.۲. Isolate: جدا کردن ترافیکها

۲.۳. Enforce: سازمان را با استفاده از ابزاری بتوان مجبور به اجرای یک POLICY کرد.

معماری Cisco Safe، اطلاعات کافی برای علاقهمندان به طراحی و پیادهسازی شبکههای کامپیوتری امن را فراهم آورده است.SAFE استراتژی دفاع در عمق را در طراحی شبکههای امنیتی مهیا میکند. این نوع طراحی روی حملات پیشبینیشده و راههای کاهش آنها متمرکز است (مانند اینکه مشخص کنیم در چه مکانی به یک فایروال نیاز است یا در چه مکانی به یک سیستم تشخیص ورود غیر مجاز) این استراتژی، در یک سیستم امنیتی رویکردی طبقاتی ایجاد میکند که با نقص و از کار افتادن یک سیستم امنیتی، احتمال مورد حمله قرار گرفتن منابع شبکه وجود ندارد.

ساختار ماژولار این معماری دو مزیت دارد: اول اینکه به معماری اجازه میدهد رابطه امنیتی بین بلوکهای کارکردی مختلف در شبکه را نشان دهد. دوم اینکه به طراحان امکان میدهد به جای تلاش روی معماری کامل در یک فاز، امنیت را در یک ماژول بر اساس ساختار ماژولار ارزیابی و پیادهسازی کنند.استراتژی دفاع در عمق، ماژولار بودن و مقیاسپذیری، حالت ارتجاعی و دسترسپذیری بالا (HA)، منطبق بودن با استانداردها و داشتن شاخص اندازهگیری، اصول مهم در معماریCISCO SAFE را تشکیل میدهند.

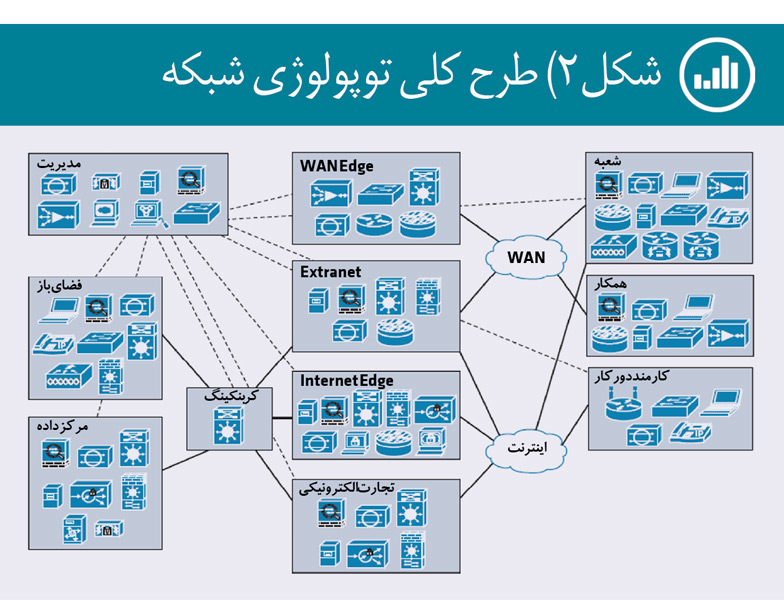

در شکل ۲ هر ماژول به منظور تسهیل پیروی از سیاستها و نیز تسهیل مدیریت و برای ارائه سرویس هایی با دسترس پذیری بالا و حالت ارتجاعی و قابل توسعه طراحی شده است. همانطور که مشاهده می کنید ماژول DataCenter و ماژول LAN، ماژول اینترنت، ماژول WAN و… همگی از هم جداست و هر کدام از مولفههای امنیتی خود برخوردارند اما شاید در سازمان شما این ماژولها با هم ترکیب شده باشند پس مسائل خاص خود را نیز در پی خواهد داشت.

نمای بیرونی سازمان (مرکز داده اینترنتی) برای هر سرویسی که به کسب و کار سود می رساند زیرساختی فراهم میکند و مشتریها با اینترنت به آن دسترسی دارند. فعال بودن سرویس ها در این قسمت بسیار مهم است و غیرفعال شدن آن برای چند دقیقه می تواند میلیونها تومان به کسب و کار سازمان لطمه بزند، پس high availability از مباحث مهم در طراحی دیتاسنتر به شمار میرود.

هر سازمان کوچک، متوسط یا بزرگی، برای زنده ماندن و پیشی گرفتن در رقابت متکی به دسترسی به دادهها و خدمات است. طراحی دیتاسنتر و زیرساختهای مبتنی بر محاسبات ابری به صورتی است که خدمات باید با دسترس پذیری بالا ارائه شوند. این طراحی شامل ایجاد افزونگی و تحمل پذیری خطا در تمامی سرویس ها از جمله برنامههای کاربردی، منبع تغذیه، خنک کننده، شبکه، امنیت و زیرساختهای سرور می شود.

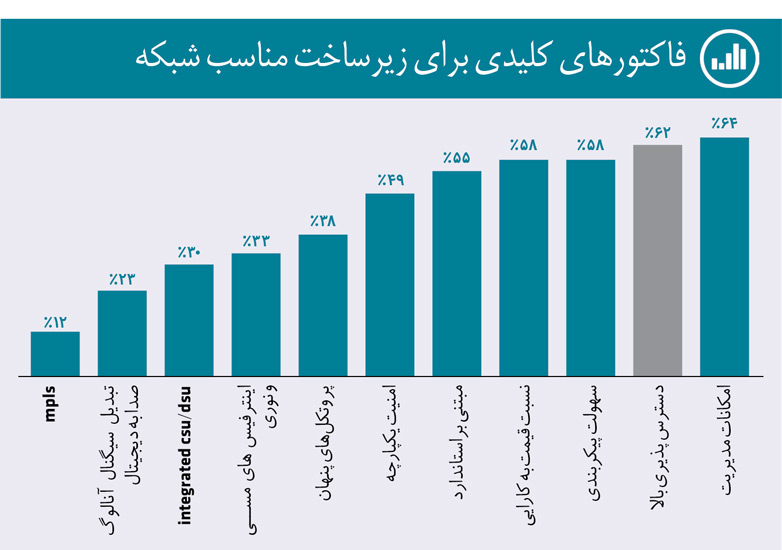

بر اساس مطالعات پژوهشی اینفونتیکس، هنگامی که از مدیران باتجربه شبکه خواسته شد نام مهمترین فاکتورهای لازم یک زیرساخت اینترنتی را بنویسند، آن ها بالاترین درصد امتیاز از میان تمام فاکتورها را به فاکتور «دسترسپذیری بالا» برای داشتن یک زیرساخت مناسب داده اند، حتی امتیازی بالاتر از فاکتور «قیمت». پس نتیجه میگیریم شبکه های با دسترسی بالا از هدر رفتن بهرهوری و درآمد جلوگیری میکنند.

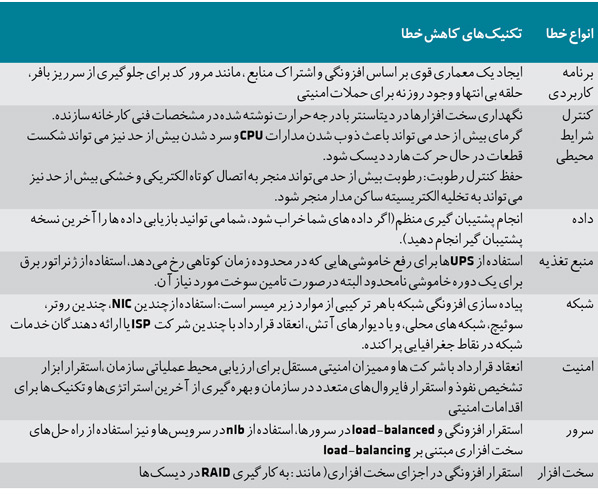

برای طراحی یک شبکه با «دسترسی بالا»، باید علل بالقوه Failure را درک کرد و جهت از بین بردن آن ها به سرعت قدمهایی برداشت. جدول فوق کلیه تکنیک های کاهشfailure را برای هر نوع از failure توصیف می کند.در دسترس بودن یک زنجیره است که اگر بخواهید به طور صد درصد به آن دست یابید، هزینه تحققش به طور فزاینده گرانقیمت میشود. شما باید با تناسب بودجه خود تصمیم بگیرید چه مقدار دسترسپذیریای داشته باشید.

برای داشتن یک دیتاسنتر با «دسترسی بالا» باید پنج مولفه را در طراحی در نظر گرفت که شامل مباحث فنی (افزونگی، فناوری) و مباحث غیرفنی (نیروی انسانی، فرآیند و ابزار) به شرح ذیل است: وقتی صحبت از افزونگی می شود به خاطر می آوریم که باید در طراحی به فکر احیای شرایط پس از وقوع خطا در هر دارایی باشیم. منظور از فناوری، بهکارگیری پروتکل هایی است که بتواند در افزونگی به ما کمک کند. در متن پیش رو مثال هایی برای تشریح نقش فناوری در «دسترسپذیری بالا» آورده شده است:

مثال۱) در زمان بروز خطا در یک سوپروایزر سوئیچ۶۵۰۰ سیسکو، چه پروتکل هایی میتواند باعث قطع نشدن ارتباط ترافیکتان شود؟ پاسخ را باید در استفاده از پروتکل هایی مانند SSO,NSF و مکانیسم افزونگی به نام (SSO) سیسکو که به صورت STATEFUL کار میکند، جستوجو کرد. این ها می توانند منجر به کاهش زمان بهبودی از حدود ۶۰ ثانیه به کمتر از ۵۰ میلی ثانیه شوند. به عبارتی بهبودی معادل با ۱۲۰۰ برابر حاصل شده است، حتی با بهکارگیری این فناوری (پروتکل SSO) دیگر تخریبی در ترافیک VOIP یا برنامه های ویدئویی مشاهده نخواهیم کرد. کاربرد دیگر SSO در کاهش زمان FAILOVER برای ترافیک تکپخشی و چندپخشی است که نقش مهمی در «دسترسپذیری بالا» ایفا می کند.

مثال۲) service load balancer فناوریای است که می توان با استفاده از آن و بهره گیری از چندین سرور، یک سرویس را به مشتریان ارائه داد و از طریق یک آیپی مجازی با «دسترسی بالا» خدمات رسانی کرد. در این متد، تمام کاربران فقط آیپی مجازی را می بینند اما پشت آن آیپی چندین سرور فیزیکی وجود دارد و قطع شدن یکی از آن ها، اختلالی در سرویسدهی ایجاد نمی کند.

نیروی انسانی، یکی دیگر از مواردی است که در «دسترس پذیری بالا» (High Availability) باید به آن توجه کرد. نیروی انسانی اعم از مدیر یا کارشناس در قبال مسوولیتی که می پذیرند باید پاسخگو باشند. حتی اگر مباحث فنی برای تحقق «دسترس پذیری بالا» توسط ذینفعان فراهم شده باشد اما نیروی انسانی (مثلا شاغلان دیتاسنتر) دانش فنی و کافی مربوط به مباحث نگهداری و توسعه را نداشته باشند ضمن اینکه مطمئنا High Availability دیگر برقرار نمی شود، میتواند منافع کارگزاران و کاربران را به مخاطره بیندازد.

مثال: افراد وقتی سناریوهای High Availability را در دیتاسنتر انجام میدهند بدیهی است بدوا آزمایش آن را نیز باید انجام دهند (توجه کنند که روال آزمایش برگشتپذیر است یا خیر؟) یعنی مطمئن شوند با قطع شدن هر یک از مولفه های دیتاسنتر اختلالی روی ترافیک های شبکه یا نشست های آنلاین شبکه ایجاد نخواهد شد. منظور از فرآیند این است که هیچ تغییری نباید بدون هماهنگی صورت گیرد. آزمایشها حتما مستندسازی شوند، تمام تغییرات قبل از اینکه وارد مرحله پیادهسازی شوند، باید دقیقا مستندسازی شود (مستندسازی خوب میتواند به عیبیابی سریع و بالا آوردن سریع شبکه پس از وقوع قطعی کمک کند).

فونداسیون امنیتی را باید با تعیین خط مشیها قوی کرد و توجه به فناوری نباید فقط به خرید تجهیزات امنیتی مانند فایروال و IDS/IPS ختم شود. برای پیادهسازی موثر امنیت اطلاعات در یک سازمان، مدیریت میبایست دارای یک شناخت مناسب سطح بالا نسبت به فرآیندها باشد. این شناخت توسط آیتمهای زیر به دست میآید: پیادهسازی سیاستها و رویههای امنیت اطلاعات، تعیین وظایف و مسوولیتها، آموزش تخصصی کارکنان.

ابزارها، مولفه مهمی در تحقق «دسترس پذیری بالا» محسوب میشود؛ بهکارگیری ابزارهای «مانیتورینگ و مدیریت» که بتواند وضعیتهای مختلف مانند delay,jitter,latency و loss را در سیستم کنترل و به موقع گزارش کند. مثلا تهیه و ارائه گزارش های تحلیلی مختلف مانند آمار بیشترین پروتکل هایی که در شبکه استفاده می شوند یا آمار بیشترین تعداد کلاینتهایی که به سرورهای خاص دسترسی پیدا میکنند.

همانطور که می دانید برقراری امنیت واقعی مطلق، فقط از طریق جدا کردن یک سیستم از شبکه و قرار دادن آن در یک محفظه بتونی و… به دست می آید اما آیا در این صورت داده ها در دسترس خواهند بود؟ پس باید به دنبال ایجاد تعادل مابین امنیت مورد نیاز و «دسترسپذیری بالا» بود، مثلا با بهره گیری از معماری SAFE در پیادهسازی و برپایی یک سیاست امنیتی بهروز با توجه به آخرین دستاوردهای مطرحشده در مجامع امنیتی و پایش و نظارت مستمر، سعی کرد امنیت معقولی در شبکه تامین شود.

نتیجهگیری

معماریcisco safe و استراتژی دفاع در عمق بهبودیافته، یک ساختار ماژولار لایهای برای حفاظت از زیرساخت اطلاعات در یک سازمان است. در صورتیکه مهاجمان بتوانند با موفقیت از یک مانع عبورکنند، وجود لایههای حفاظتی دیگر امکان دستیابی آنان به منابع و اطلاعات حیاتی موجود در سازمان را مشکل یا غیرممکن میسازد. با توجه به اینکه «مرکز عملیات امنیت» از فاکتورهای حیاتی موثر در تامین امنیت اطلاعات همچون نیروی انسانی متخصص، وظایف، روال ها، فرآیندها و تکنولوژی مورد استفاده در مرکز عملیات تشکیل شده، بنابراین وجود این مرکز در شبکه بانکی میتواند دید جامعی از معماری امنیتی شبکه ارائه کند تا امکان تصمیم گیری به موقع برای مدیران امنیتی سیستم و مقابله با حمله و جلوگیری از حملات محتمل بعدی فراهم شود

مرجع : ماهنامه پیوست

تاریخ انتشار : شنبه ۴ مرداد ۱۳۹۳ ساعت ۰۸:۰۰

این صفحه را در گوگل محبوب کنید

[ارسال شده از: افتانا]

[مشاهده در: www.aftana.ir]

[تعداد بازديد از اين مطلب: 36]

صفحات پیشنهادی

مرسدس ناراحت از جایگاههای خالی

مرسدس ناراحت از جایگاههای خالی توتو ولف مدیر بخش موتوراسپرت کمپانی مرسدس بعد از مشاهده جایگاههای خالی تماشاگران در هاکنهایم عنوان کرد فرمولیک در این روزها باید خود را نقد کند به گزارش خبرنگار ورزشی باشگاه خبرنگاران با وجود اینکه نیکو روزبرگ آلمانی در این گرندپری برای پیروزی بلیگ جهانی والیبال 2014 غفور: جای خالی محمودی را پر میکنم/ فقط به برد فکر میکنیم

لیگ جهانی والیبال 2014غفور جای خالی محمودی را پر میکنم فقط به برد فکر میکنیمپشتخط زن تیم ملی والیبال ایران گفت تلاش می کنم با عملکرد خوب خود جای خالی شهرام محمودی را پر کنم امیر غفور در گفتوگو با خبرنگار ورزشی خبرگزاری فارس درمورد شرایط تیم ملی والیبال ایران در آستانه اعجای خالی نمادها و نشانههای فرهنگی در سطح شهر

جای خالی نمادها و نشانههای فرهنگی در سطح شهر نمادها و نشانههای فرهنگی در مناظر شهری میتوانند حس هویت و آرامش روحی را برای شهروندان ایجاد کنند به گزارش خبرنگار میراث فرهنگی باشگاه خبرنگاران شهرهای تاریخی ایران به بهترین شکل نشان دهنده هویت کالبدی و بصری برای فهم کارکردهایشانرئیس شرکت گاز گچساران خبر داد آغاز اجرای شبکه گاز «CNG» جایگاه سوخت ولایت گچساران

رئیس شرکت گاز گچساران خبر دادآغاز اجرای شبکه گاز CNG جایگاه سوخت ولایت گچسارانرئیس شرکت گاز ناحیه گچساران از آغاز اجرای شبکه گاز CNG جایگاه سوخت ولایت در این شهرستان خبر داد ناصر دلفریان امروز در گفتوگو با خبرنگار فارس در گچساران با بیان اینکه شرکت گاز ناحیه گچساران در حال گاآغاز کنفرانس جهانی ایدز و جای خالی 6 محقق برجسته

یکشنبه ۲۹ تیر ۱۳۹۳ - ۱۶ ۰۲ کنفرانس بینالمللی ایدز به رغم سرنگون شدن هواپیمای پرواز MH17 و کشته شدن تعدادی از کارشناسان ایدز در مسیر استرالیا آغاز به کار کرد به گزارش سرویس سلامت خبرگزاری دانشجویان ایران ایسنا همزمان با حضور صدها کارشناسان و هیات نمایندگانی مراسم افتتاحیهجای چه چیزی در رمان معاصر خالی است؟

یکشنبه ۲۲ تیر ۱۳۹۳ - ۱۰ ۵۰ مصطفی جمشیدی میگوید بیتوجهی نویسندهها به عناصر تکنیکی رمان و عنصر خیال موجب میشود که در آینده کسی آثار این نویسندهها را نخواند این نویسنده به خبرنگار ادبیات و نشر خبرگزاری دانشجویان ایران ایسنا گفت رمانی به اسم عاشقانه از میان مردگان مصری داجای خالی فوتبالیها در قرعهکشی لیگ/ وقتی فوتبال به کمک غزه میآید

ورزشی فوتبال - فوتسال حرکت اقدامات مثبت کند است جای خالی فوتبالیها در قرعهکشی لیگ وقتی فوتبال به کمک غزه میآید مراسم قرعه کشی چهاردهمین دوره مسابقات فوتبال لیگ برتر در شرایطی برگزار شد که غیبت چهرههای مطرح فوتبال بیشتر از هر چیز به چشم می آمد با این حال پخش کلیپی در موغفور: جاي خالي محمودي را پر ميکنم

غفور جاي خالي محمودي را پر ميکنم پشتخط زن تيم ملي واليبال ايران گفت تلاش مي کنم با عملکرد خوب خود جاي خالي شهرام محمودي را پر کنم امير غفور درمورد شرايط تيم ملي واليبال ايران در آستانه اعزام به فلورانس براي حضور در مرحله نهايي ليگ جهاني واليبال 2014 اظهار داشت تيم ملي با تمجای خالی حوزه علمیه تبریز در نمایشگاه قرآنی شهر

جای خالی حوزه علمیه تبریز در نمایشگاه قرآنی شهر خبرگزاری رسا ـ نمایشگاه قرآن تبریز علیرغم تمام ویژگی های جالب و خوبی که دارد یک خلاء بزرگ به نام عدم حضور برخی از مراکز فعال قرآنی استان را شاهد است به گزارش خبرنگار خبرگزاری رسا در تبریز نمایشگاه بین المللی قرآن تبریز در حالی ازثنايي: در ليستمان جاي خالي نداريم

ثنايي در ليستمان جاي خالي نداريم مديرعامل باشگاه پيکان تأکيد کرد که مسئولان اين باشگاه صحبتي با مدافع تيم ملي نداشتهاند در خصوص اردوي تيم فوتبال پيکان در ترکيه اظهار داشت اردوي خوبي را در اين کشور برگزار کرديم و در کمپي که حضور داشتيم با توجه به ارتفاعش از سطح دريا شرايط&zwnمظفری: جای خالی محمودی در عملکرد تیم ملی تاثیرگذار است

شنبه ۲۱ تیر ۱۳۹۳ - ۱۲ ۰۷ کارشناس والیبال در ارزیابی از عملکرد تیم ملی گفت اگر هر یک از سه مهره اصلی تیم ملی نباشند تیم آسیب می بیند ایرج مظفری در گفت و گو با خبرنگار ورزشی خبرگزاری دانشجویان ایران ایسنا اظهار کرد تنها بازی که الان تفسیرهایش زیاد شده و نگرانی هایی از آن بوجوجای یک شوی لباس در نمایشگاه حجاب و عفاف بیرجند خالی است

فیسبوک تویتر Google Cloob جمعی از بازیدکنندگان و غرفه داران نمایشگاه جای یک شوی لباس در نمایشگاه حجاب و عفاف بیرجند خالی است بیرجند - ایرنا - برخی از مراجعه کنندگان و نیز غرفه داران نمایشگاه حجاب و عفاف بیرجند معتقد هستند در کنار نقاط قوت و ضعف نمایشگاه جای خالی یک شوی لباس دمرحله نهایی لیگ جهانی والیبال 2014 - فلورانس غفور جای خالی محمودی را پر کرد/ ایران در سرویس برتر بود

مرحله نهایی لیگ جهانی والیبال 2014 - فلورانسغفور جای خالی محمودی را پر کرد ایران در سرویس برتر بودآمار تحلیلی عملکرد ملیپوشان والیبال ایران برابر روسیه منتشر شد به گزارش خبرگزاری فارس تیمهای ملی والیبال ایران و روسیه نخستین بازی مرحله نهایی رقابتهای لیگ جهانی امشب در شهر فلوآل اسحاق: بانکها به جای شرکتداری به بخش خصوصی وام دهند/ نسخه جدید دولت برای افزایش غیرتورمی سرمایه بانکها

آل اسحاق بانکها به جای شرکتداری به بخش خصوصی وام دهند نسخه جدید دولت برای افزایش غیرتورمی سرمایه بانکها رئیس اتاق بازرگانی تهران معتقد است حضور بانکها در بنگاهداری بیش از حد شده و از طرفی منابع محدود بانکی اجازه ارائه تسهیلات به بخش کوچک و متوسط خصوصی را نمیدهد اما دولتدر اظهارنامه هاي مالياتي تفاوت بين صفر و جاي خالي اهميت دارد

در اظهارنامه هاي مالياتي تفاوت بين صفر و جاي خالي اهميت دارد زمان در گذر است و فرصت ارائه اظهارنامه مالیاتی از طریق سامانه www tax gov ir بصورت الکترونیکی در حال محدود شدن است این در حالی است که دفاتر پیشخوان خدمات دولت و کافی نت ها آماده ارائه خدمات اظهارنامه مالیاتی هستند اماجای خالی معلم شهید

داستان کوتاه جای خالی معلم شهید خبرگزاری پانا گلهای کاغذی بوی خون می دهند ۱۳۹۳ چهارشنبه ۱ مرداد ساعت 11 41 معلم هر روز با کاغذهای رنگی گلی درست می کرد بوسه ای بر آن می کاشت و جای خالی یکی از بچه ها می گذاشت آنروز دانش آموزان کنار هم نشستند با برگ برگ کتاب هایشاننظری جویباری: تنها جای خالی فهرست استقلال را برای تیموریان نگه داشته ایم

نظری جویباری تنها جای خالی فهرست استقلال را برای تیموریان نگه داشته ایم تهران - ایرنا - معاون باشگاه استقلال تهران گفت فهرست بازیکنان تیم استقلال برای چهاردهمین دوره لیگ برتر فوتبال فقط یک جای خالی دیگر دارد و و آن را برای آندرانیک تیموریان نگه داشته ایم به گزارش ایرنا علی نظ-

گوناگون

پربازدیدترینها