واضح آرشیو وب فارسی:افتانا: آزمایشگاه کسپرسکی طی یک گزارش از نحوه فعالیت بدافزار رجین پرده برداشته است.

واضح آرشیو وب فارسی:افتانا: آزمایشگاه کسپرسکی طی یک گزارش از نحوه فعالیت بدافزار رجین پرده برداشته است.

آزمایشگاه کسپرسکی طی یک گزارش از نحوه فعالیت بدافزار رجین پرده برداشته است.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، کسپرسکی گزارش داده است که از سال ۲۰۱۲ مشغول بررسی فعالیتهای عجیب بدافزار دوکو بودند (در این زمینه به پرونده ویژه افتانا مراجعه کنید) و آن را یکی از پیچیدهترین تهدیدات قلمداد میکردند، امروز زمانی است که میتوانند رجین را جایگزین آن کنند.

کسپرسکی که از دو سال پیش تاکنون مشغول ردگیری رجین بوده میگوید که مرحله به مرحله ما به پیچیدگیهای این بدافزار پی میبردیم. اما اطلاعاتی که جمعآوری میکردیم امکان نتیجهگیری را به ما نمیداد تا آنکه به نمونهای از آلودگیها که مربوط به سال ۲۰۰۳ بود، برخورد کردیم و ناگهان دریافتیم که با یک کمپین آلوده کننده گسترده و قدیمی روبرو هستیم.

هم اکنون میتوانیم یافتههایمان را اینگونه دستهبندی و نتایج را اعلام کنیم.

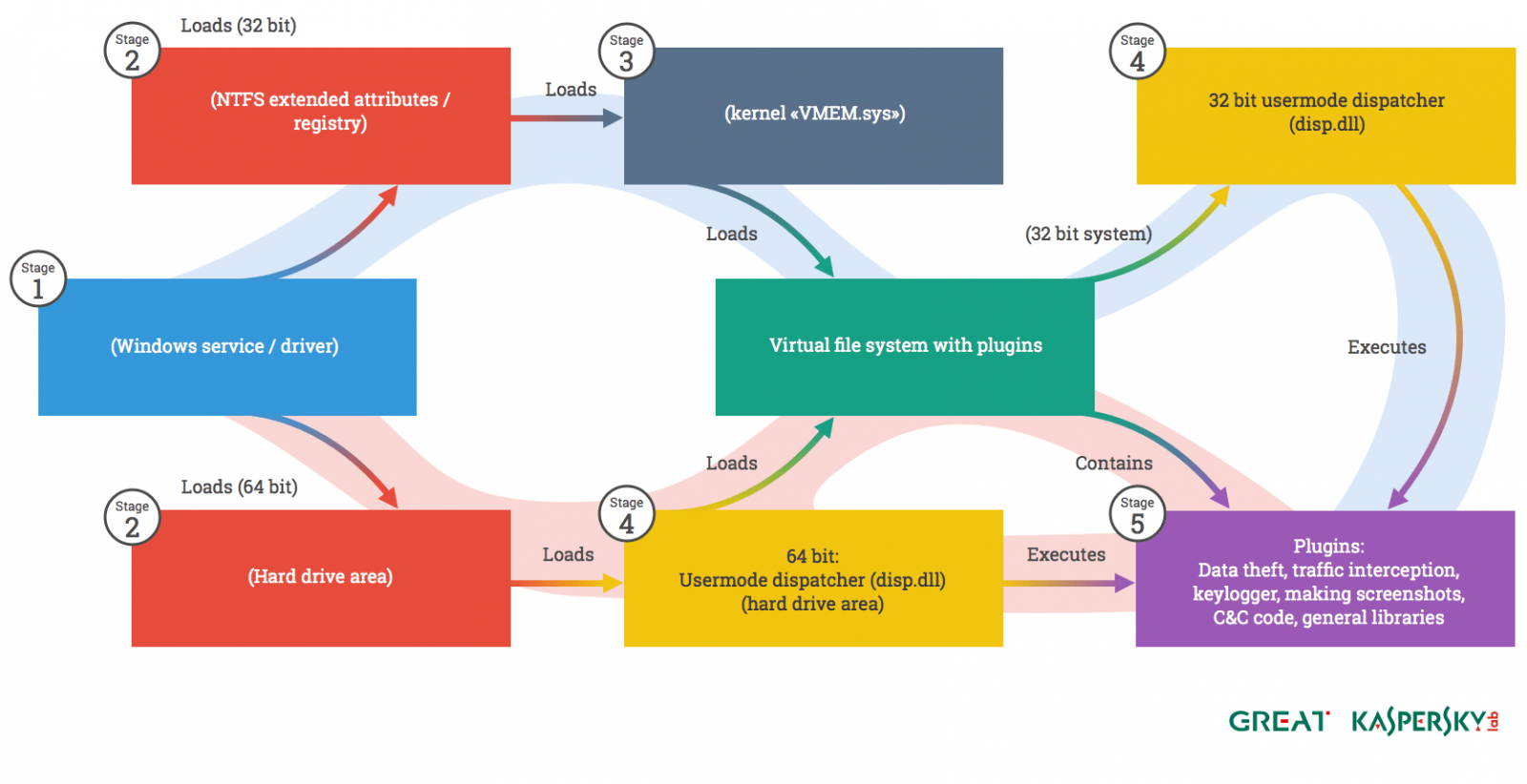

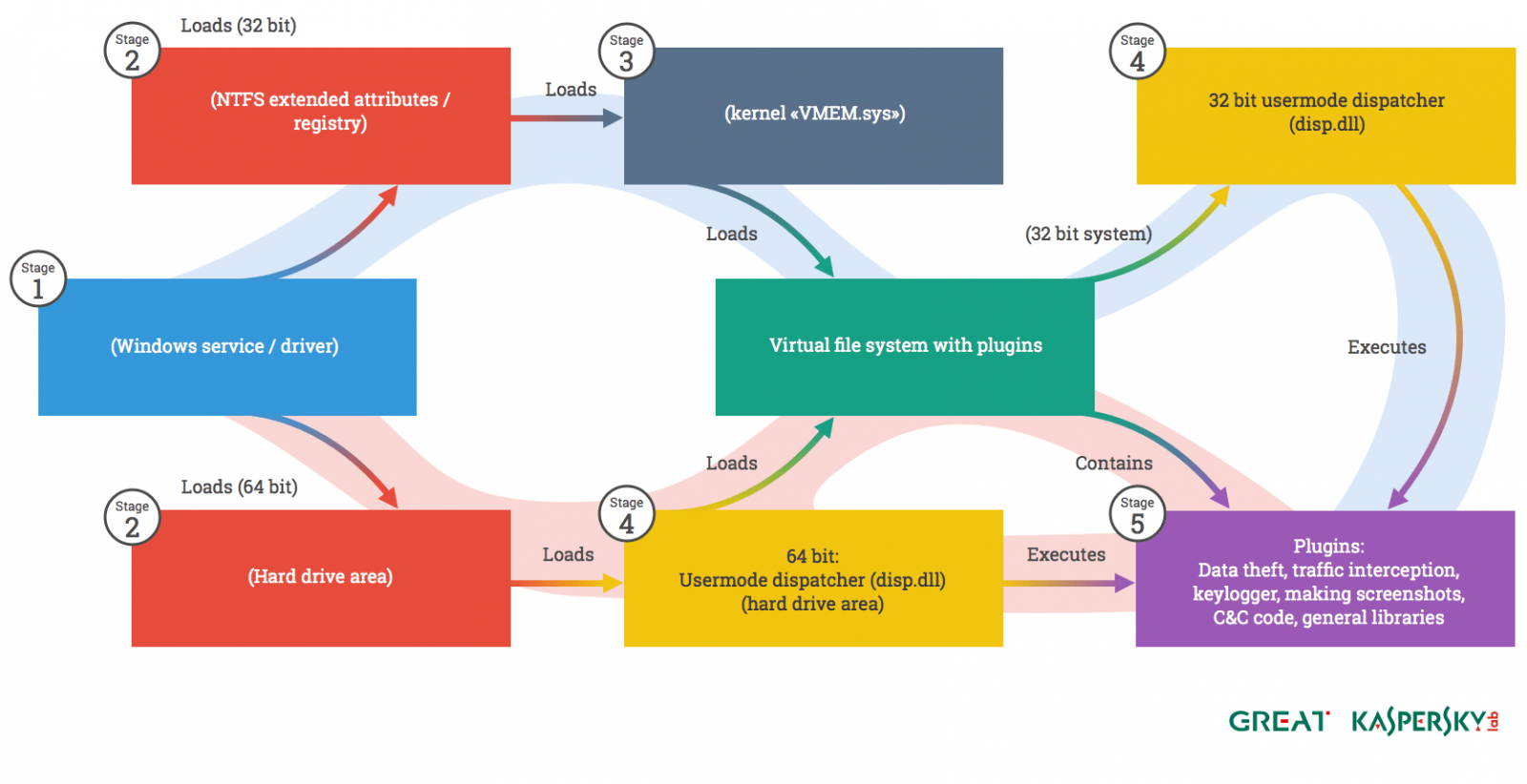

1) پلتفرم کاری رجین را به نحو زیر آشکارسازی کردهایم.

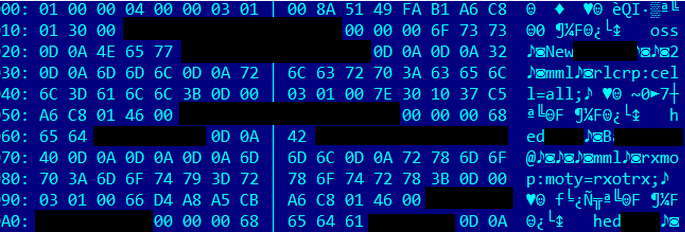

تصویر نشان میدهد که مراحل و ماژولهای مختلفی در این بدافزار وجود دارد. در مرحله نخست، در سیستم آلوده فقط فایل آلوده قرار می گیرد.در مراحل بعدی قرارگیری فایل آلوده کننده و ورود به رجیستری و سایر موارد اتفاق می افتد. مرحله دوم که خود شامل چندین مرحله است و در آن امکان تغییر در سیستم های آلوده شده وجود دارد ضمن آنکه بدافزار با فایل های زیر خود را نشانه گذاری می کند:

• %SYSTEMROOT%system۳۲

sreg۱.dat

• %SYSTEMROOT%system۳۲�ssec۳.dat

• %SYSTEMROOT%system۳۲msrdc۶۴.dat

مراحل سه و چهار با پیچیدگی هایی که دارند و در سیستم های ۳۲بیتی و ۶۴بیتی متفاوتند، به جای گیری کامل بدافزار در سیستم آلوده اختصاص دارد.

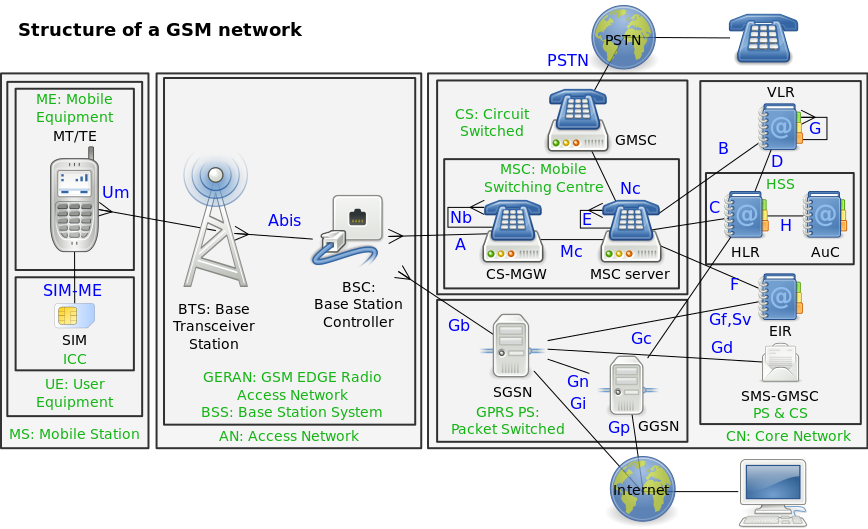

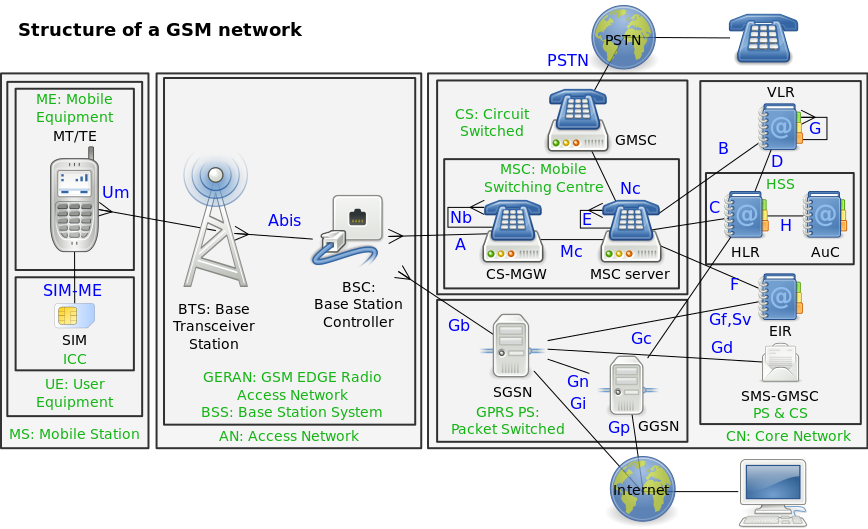

2) نکته جالب توجه دیگری که ما دریافتیم آن است که این بدافزار چگونه به اپراتورهای بزرگ تلفن حمله میکند. تصویر زیر نشان میدهد که چنین سامانهای بهطورکلی چگونه فعالیت میکند.

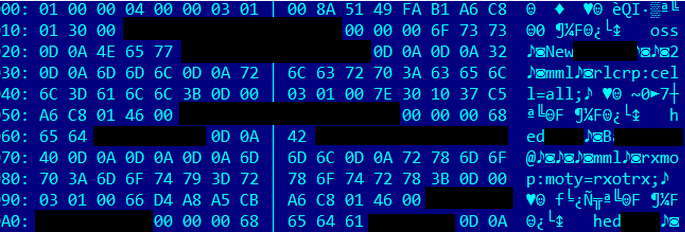

یک BSC به عنوان کنترل کننده ایستگاهها با BTSها در ارتباط است. رجین با مطالعه لاگ فایلی مانند شکل زیر میتواند هم اطلاعات ارتباطات و حتی نام و رمز عبور اکانتهای مهندسان تعمیرات یا بازبینی را هم به دست آورد.

گزارش کسپرسکی شامل جزییات بیشتری نیز هست که میتوانید متن کامل آن را در نشانی زیر مطالعه کنید:

https://securelist.com/blog/research/67741/regin-nation-state-ownage-of-gsm-networks

همچنین چنانچه علاقهمند به مطالعه گزارش سیمنتک در این رابطه باشید نیز میتوانید به لینک زیر مراجعه کنید:

http://www.symantec.com/connect/blogs/regin-top-tier-espionage-tool-enables-stealthy-surveillance

تاریخ انتشار : سه شنبه ۴ آذر ۱۳۹۳ ساعت ۱۶:۰۲

این صفحه را در گوگل محبوب کنید

[ارسال شده از: افتانا]

[تعداد بازديد از اين مطلب: 36]