تبلیغات

تبلیغات متنی

محبوبترینها

بارشهای سیلآسا در راه است! آیا خانه شما آماده است؟

بارشهای سیلآسا در راه است! آیا خانه شما آماده است؟

قیمت انواع دستگاه تصفیه آب خانگی در ایران

نمایش جنگ دینامیت شو در تهران [از بیوگرافی میلاد صالح پور تا خرید بلیط]

9 روش جرم گیری ماشین لباسشویی سامسونگ برای از بین بردن بوی بد

ساندویچ پانل: بهترین گزینه برای ساخت و ساز سریع

خرید بیمه، استعلام و مقایسه انواع بیمه درمان ✅?

پروازهای مشهد به دبی چه زمانی ارزان میشوند؟

تجربه غذاهای فرانسوی در قلب پاریس بهترین رستورانها و کافهها

دلایل زنگ زدن فلزات و روش های جلوگیری از آن

خرید بلیط چارتر هواپیمایی ماهان _ ماهان گشت

صفحه اول

آرشیو مطالب

ورود/عضویت

هواشناسی

قیمت طلا سکه و ارز

قیمت خودرو

مطالب در سایت شما

تبادل لینک

ارتباط با ما

مطالب سایت سرگرمی سبک زندگی سینما و تلویزیون فرهنگ و هنر پزشکی و سلامت اجتماع و خانواده تصویری دین و اندیشه ورزش اقتصادی سیاسی حوادث علم و فناوری سایتهای دانلود گوناگون

مطالب سایت سرگرمی سبک زندگی سینما و تلویزیون فرهنگ و هنر پزشکی و سلامت اجتماع و خانواده تصویری دین و اندیشه ورزش اقتصادی سیاسی حوادث علم و فناوری سایتهای دانلود گوناگون

آمار وبسایت

تعداد کل بازدیدها :

1835162487

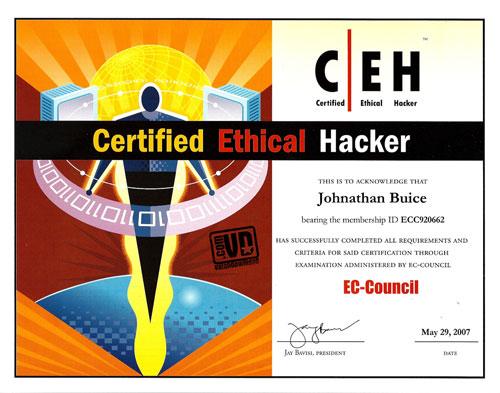

دانلود مجموعه آموزشی مدرک تخصصی امنیت و هک قانونمند(آنتی هک)CEH 6.0 Certified Ethical Hacker Career Academy

واضح آرشیو وب فارسی:وطن دانلود:

(بخش ویژه وطن دانلود) دانلود مجموعه آموزشی مدرک تخصصی هک قانونمند(آنتی هک)-از برترین موسسه آموزشی دنیا یعنی Career Academy این پست برای اولین بار در ایران ارسال می شود امیدواریم از این مجموعه عظیم و کامل آموزشی به نحو احسن بهرمند شوید. مدرک CEH چیست ؟

آزمون و مدرك بين المللي CEH مخفف Certified Ethical Hacker متعلق به EC-Council يا International Council of Electronic Commerce Consultants مي باشد .اين سازمان كه در نيويورك آمريكا قرار دارد شامل گستره وسيعي از اعضا در سراسر دنيا مي باشد. تاسيس اين سازمان با استناد به اين واقعيت صورت گرفته است كه دنياي فن آوري اطلاعات به سوي تجارت الكترونيك در حال حركت مي باشد و لذا مدارك و دوره هاي EC-Council نيز بر اساس تركيب تجارت و آموزش تكنيكال و ايجاد بستر مناسب جهت دستيابي به يك كسب و كار موفق بنا نهاده شده است.اين مدارك بر اساس ابعاد انكار ناپذير e-business از جمله open standards, scalability, availability و security ايجاد گرديده و اين سازمان نماينده شركتهاي بزرگي از جملهMicrosoft ، IBM ، Xerox ، SONY ، Motorola ، Quantum ، Cisco و Verizon مي باشد. در حقيقت EC-Council در دنياي صنعت صداي جهاني متخصصين تجارت الكترونيك بوده و در اين راستا گام بر مي دارد.

يكي از معروفترين و كاربردي ترين مدارك اين سازمان مدرك CEH يا مدرك تخصصي هكرهاي قانونمند مي باشد.اين مدرك بر روي تكنيكها و تكنولوژيهاي هك از ديدگاه دفاعي تكيه مي نمايد.تكنيكهاي Hacking شامل راهها و روشهايي مي باشد كه طي آن برنامه ها به نحوي طراحي مي گردند كه كارهايي فراتر از آنچه از آنها انتظار مي رود را در جهت سياستها و پروسه هاي امنيتي ، انجام دهند.

اين دوره افراد را با Check List هاي امنيتي آشنا نموده و توانايي بررسي سيستم امنيتي موجود ،ابزار شناسايي نقاط ضعف سيستم و بالاتر از همه كليه متودولوژيهاي تعيين وضعيت امنيت يك سازمان توسط تستهاي نفوذ را به افراد اعطا مي نمايد.انجام Hack در آمريكا و اكثر كشورهاي جهان جرم محسوب مي گردد اما انجام تستهاي هك كه توسط متخصصين و هكرهاي قانونمند وطبق درخواست سازمانها صورت مي گيرد كاملا قانوني بوده و جهت تشخيص نقاط ضعف سيستمها انجام مي گيرد. سرفصل های درسی آموزش CEH v 6 EC-Council به شما عزیزان معرفی می کنیم :

عمده حملات هکری بر روی شبکه و وب سایت سازمان ها بسیار تاثیر گذار بوده و بی نقص اجرا می گردند این موضوع به خصوص در مورد زیر ساخت های IT موسسات و سازمان های کوچک و متوسط شایع است . همه ما با خطرات و تهدید هایی که نفوذ در کامپیوتر ها یک شبکه به همراه دارد آشنا هستیم و همیشه سعی در دفع آن ها داریم .

از راههای حیرت برانگیز مقابله با هکر ها این است که شما نیز هکر شوید و از همان زاویه ای که یک نفوذگر ماهر به سیستم IT سازمان ها می نگرند ، نگاه کنید . این سبک از برقراری امنیت دستمایه ایجاد یک مدرک امنیتی شده که موسسه EC-Council آن را مدیریت می کند . به بیان دیگر مدرک CEH بر روي تكنيكها و تكنولوژيهاي هك از ديدگاه دفاعي تكيه مي نمايد.

جذابیت این مدرک بسیار زیاد است چرا که شما را به دنیای زیر زمینی هکر ها راهنمایی می کند و ابزارهای لازم برای این کار را نیز در اختیار شما قرار می دهد . برخی از مواردی که در این مجموعه آموزش آن ها را فرا می گیرید به شرح زیر است : آشنایی با سیستم پایه امنیت کنونی

تسلط بر چگونگی دفاع و شروع حمله به شبکه

تشخیص نفوذ به شبکه

ایجاد سیاست های کاری

آموزش در رابطه با حملات مهندسی اجتمایی

آموزش حمله های DDoS

آموزش ساخت ویروس

آموزش پر کردن بافرها توسط ویروس ها

آموزش دزدیدن پکت های داده پورت USB

آموزش ShutDown کردن سیستم ها

آشنایی با Shell

آموزش دیدن لیست پراسس های ( Process ) در حال اجرا با برنامه هایی که در CD / DVD های این مجموعه موجودند

آشنایی با قوانین هک

آموزش نفوذ در فایل های اجرایی

آموزش کسب اطلاعات یک سایت از طریق گوگل

آموزش تغییر دادن پسورد ویندوز

آموزش رمز کردن یک درایو

آموزش لاگ نمودن کلید های زده شده

آموزش استفاده از Trojan ها برای یافتن Backdoor ها

آموزش شناخت و مقابله با کلاهبرداری

آموزش چگونگی هک شدن اکانت های ایمیل و مقابله با آن

آموزش نفوذ به Session های یک وب سایت

آموزش چگونگی هک کردن انواع وب سرورها

آموزش کرک نمودن پسوردهای تحت وب

آموزش جامع SQL Injection و راههای مقابله با آن

آموزش روش های هک و ضد هک شبکه های بی سیم

آموزش نحوه برقراری امنیت فیزیکی در سازمان

آموزش روش های هک در سیستم عامل لینوکس

آموزش رمزنگاری و یا همان Cryptography

آموزش تست نفوذ به سیستم ها و آشنایی با مواردی که باید مورد توجه قرار گیرند

آموزش نفوذ و یا هک مخفیانه

آموزش تکنیک های پیشرفته ویروس نویسی

آموزش کوتاه زبان اسمبلی

آموزش نوشتن برنامه هایی به زبان C و Assembly برای استفاده از فرصت های هک ( سورس کد ها به همراه مجموعه ارائه گردیده اند )

آموزش مهندسی معکوس ( به همراه ابزارهایی برای بازگرداندن فایل های EXE به Source Code )

آموزش روش های هک در سیستم عامل MAC OS

آموزش هک نمودن روترها ، Switch ها ، کابل ها و مودم ها و فایروال ها

آموزش هک کردن موبایل ها و PDA ها

آموزش هک نمودن از طریق Bluetooth

آموزش هک کردن سیستم های VoIP

آموزش RFID Hacking

آموزش فرستادن ایمیل های SPAM

آموزش راههای هک کردن درایو های USB

آموزش روش های هک نمودن سرورهای دیتابیس

آشنایی با برخی از ایده های بسیار ، بسیار خطرناک هک

آموزش روش های فی - ل - تر سازی محتوای اینترنت

آموزش مخفی کردن آدرس IP و دیگر اطلاعات از دید وب سرور ها

آموزش ایمن سازی کامپیوتر های NoteBook

آشنایی با تکنولوژی های Spying و راههای مقابله با آن در شبکه

آموزش طرح سیاست های امنیتی

آموزش چگونگی جلوگیری از کپی برداری بدون اجازه از نرم افزارها از طریق لایسنس گذاری و پک نمودن فایل های EXE و دیگر راههای موجود

آموزش روش های هک نمودن و استفاده از کد های تقلب در بازی های آنلاین

آموزش هک کردن RSS و Atom سایت ها

آموزش هک کردن Web Browser ها

آموزش در رابطه با ب رو کس ی سرور ها و تکنولوژی های آن ها

آموزش نحوه جلوگیری از گم شدن داده ها

آموزش در رابطه با Hacking Global Positioning System

آموزش راهبری اتفاقات

آموزش حیله ها ( Fraud های ) مرتبط با Credit Card

آموزش روش های دزدی کلمات عبور

آموزش تکنولوژی های فایروال شرح کامل تک تک فصل ها: فصل اول آموزش CEH - آموزش تست نفوذ و یا Penetration Testing شامل 60 درس با محتوای زیر : از مهم ترین موارد مطروحه در مدرک CEH ، تست نفوذ است یعنی شما با راههای اولیه هک آشنا شوید و سعی کنید که در شبکه و یا برنامه ها و کامپیوترهای سازمان خود نفوذ کنید ، که این موضوع و روش های آن را در این فصل در قالب 60 درس آموزش داده می شود . فصل دوم آموزش CEH - Ethical Hacking چیست و چگونه انجام می شود شامل 39 درس با محتوای زیر : همان طور که می دانید اساسا مدرک CEH بدین منظور ارائه می گردد تا افرادی متخصص برای مقابله با حملات هکری تربیت شوند و یکی از تئوری های امنیتی می گوید : اگر با دید هکرها به شبکه و زیر ساخت IT سازمان ها نگاه کنید می توانید براحتی از هک شدن شدن آن ها جلوگیری کنید .

بنابراین در این فصل با مقدمات و پایه های CEH آشنا شده و بسیاری مسایل جذاب در این رابطه خواهید آموخت ، از مسایل دیگر در این رابطه را طی 39 درس خواهید آموخت . فصل سوم آموزش CEH - آموزش Footprinting و بدست آوردن اطلاعات در شبکه شامل 50 درس با محتوای زیر : آشنایی با لیست برداری از محل ها و بخش هایی از سیستم IT که ممکن حمله به آن ها صورت گیرد و لیست نمودن آن ها .

درنهایت این فصل با 50 درس خود می تواند این موارد و بسیاری از موضوعاتی را که ذکر آن ها از حوصله خواننده گرامی خارج است را به خوبی به شما بیاموزاند . فصل چهارم آموزش CEH - آموزش هک از طریق گوگل شامل 32 درس با محتوای زیر : گوگل به قدری قدرتمند است که می توان به جرات گفت هر چیزی که بر روی اینترنت وجود دارد را فهرست کرده و محتوای آن را نیز در دیتابیس بینظیر خود ثبت می کند ، شیوه های جستجو در گوگل به قدری متنوع و کامل است که گاهی می توان از آن برای کسب اطلاعات خیلی خاص از سازمان ها و افراد استفاده کرد .

در این درس شیوه های هک با استفاده از موتور جستجوی گوگل را در قالب 32 درس شاهید خواهید بود و پس از پایان آن توانمندی هک از طریق گوگل و یا غیر فعال کردن هک گوگلی را خواهید داشت . فصل پنجم آموزش CEH - آموزش اسکن نمودن و یا بررسی همه جانبه انواع پروتکل های ارتباطی ، سرور ها و پورت ها و چگونگی هک از طریق این موارد شامل 64 درس با محتوای : پورت های سرورها و پروتکل های ارتباطی در شبکه بسیار حیاتی و مهم می باشند و پیکربندی نادرست آن ها می تواند درهای بسیاری را بر روی نفوذ گران باز کند . همچنین نفوذگران برای هک سیستم ها و سرورها نیاز دارند که از فایروال ها بگذرند .

64 درس این فصل آموزش CEH به آموزش تئوری و نرم افزارهای هک در این زمینه ها می پردازد . فصل ششم آموزش CEH - آموزش در رابطه با نرم افزار های به دست آوردن اطلاعات و هک شامل 35 درس با محتوای زیر : خلاصه ای بر پروسه هک ، چیستی Enumeration و تکنیک های آن ، UNIX Enumeration ، SNMP Enumeration ، LDAP Enumeration ، SMTP Enumeration و نرم افزار های هک Active Directory و دیگر موارد این چنینی که می توانید در 35 درس کاملا بر آن ها مسلط شوید . فصل هفتم آموزش CEH - آموزش هک کردن کامپیوترها شامل 67 درس با محتوای زیر : آشنایی با روش های مختلف Hash و رمزنگاری داده ها و روش های نفوذ در هر کدام از آن ها ، آشنایی با چرایی استفاده از پسورد و انواع آن ، و چگونگی شکستن هر گونه پسورد ، آموزش روش های Authentication و شیوه های برخورد با هر کدام از این روش ها .

آشنایی با فایل سیستم های مختلف ، استفاده از نرم افزار های Keylogger ( که تمام کلید های فشرده شده از صفحه کلید را فهرست می کنند ) و آشنایی با نرم افزار های ضد Keylogger ، چگونگی پاک سازی رد پاها در سیستم هک شده ، باز کردن پورت USB قفل شده و ده ها مطلب دیگر این چنینی .

در نهایت اگر به دنبال هک یک کامپیوتر هستید این فصل با 67 درس کاملا شما را بر تکنیک های این کار توانمند می سازد . فصل هشتم آموزش CEH - آشنایی با تروجان ها و Backdoor ، چگونگی اجتناب از آن ها ، و چگونگی ساخت آن ها شامل 34 درس با محتوای زیر : آشنایی با تاریخچه پیدایش تروجان ها در کامپیوترها ، آشنایی با تاریخچه رواج استفاده از Backdoor در نفوذ به کامپیوترها ، آشنایی مختصر با ساخت ترو - جان ها و بسیاری مطالب دیگر در این رابطه که در قالب 34 درس به شما عزیزان ارائه می گردد . فصل نهم آموزش CEH - آشنایی با ویروس ها و کرم ها ، تاریخچه پیدایش آن ها ، خطرات امنیتی کرم ها و ویروس های کامپیوتری و در نهایت آموزش ساخت Worm ها و Virus های کامپیوتری شامل 45 درس با محتوای زیر : آشنایی با تاریخچه و علل پیدایش ویروس ها و Worm های کامپیوتری ، آشنایی با تهدیدات امنیتی ای که ویروس ها و Worm ها در طول تاریخ کامپیوتر باعث شده اند ، آموزش چگونگی شناسایی ویروسی شدن کامپیوتر ، آموزش چگونگی ساخت ویروس ها توسط نرم افزارها و آشنایی با چند ویروس مشهور و بسیاری مطالب دیگر که در طی 45 درس ذکر گشته و تسلط شما را بر مدیریت و حتی ساخت ویروس ها و کدها موجب خواهد شد . فصل دهم آموزش CEH - آموزش مبانی و اصول Packet Sniffing ، آموزش چگونگی Sniffing ، آموزش کار با نرم افزار های Sniff لینوکسی و ویندوزی شامل 40 درس با محتوای زیر : آشنایی با چیستی Packet Sniffing ، آموزش مواردی که می توان Sniffing را انجام داد ، آموزش انواع Sniffing ، آموزش Address Resolution Protocol (ARP) ، آموزش نرم افزارهای اسکن شبکه و ده ها آموزش دیگر این چنینی .

این بخش از آموزش CEH در قالب 40 درس ارائه گردیده است . فصل یازدهم آموزش CEH - آموزش هک از طریق مهندسی اجتمایی ( Social Engineering ) شامل 43 درس با محتوای زیر : همان طور که می دانید این گونه نفوذ ها از طریق گول زدن و یا کسب اطلاعات درون سازمانی با روش های روانشناسانه بر روی افراد آن سازمان صورت می گیرد .

آشنایی با Social Engineering ، آشنایی با نقاط ضعف انسان ، آموزش استفاده از کارگران ساده سازمان ها برای نفوذ و راههای مقابله با این نوع نفوذ ، آموزش انواع حملات مهندسی اجتمایی ، ایجاد حس رقابت در افراد برای نفوذ در شبکه ها ، استفاده از دیسک های بازی و فیلم برای هک ، آموزش مهندسی اجتمایی بر مبنای کامپیوتر ، آموزش گول زدن افراد از طریق تلفن ، آشنایی با برخی از نرم افزارهایی که با Social Engineering Attack ها مقابله می کنند .

این مباحث در قالب 43 درس ارائه شده است فصل دوازدهم آموزش CEH - آموزش روش های کلاهبرداری Phishing و روش های مقابله با آن شامل 18 درس با محتوای زیر : آشنایی با مقدمات ، آشنایی با برخی از دلایل کلاهبرداری موفق ، آموزش روش های Phishing ، آموزش پروسه Phishing ، آشنایی با انواع حملات Phishing ، آشنایی با حملات کلاهبرداری ای که از طریق گول زدن افراد صورت می گیرد ، آموزش Cross-Site Scripting Attacks ، آموزش حملات مخفی و آموزش ده ها روش برخورد و جلوگیری از کلاهبرداری ها

این بخش در قالب 18 درس ارائه می شود . فصل سیزدهم آموزش CEH - آموزش هک کردن ایمیل شامل 17 درس با محتوای زیر : آشنایی با مقدمات این کار ، آموزش دزدیدن کوکی ها ، آموزش دزدیدن حساب کاربردی ایمیل دیگران با حملات مهندسی اجتمایی ، آموزش هک ایمیل از طریق ارسال ایمیل های دروغ ، آموزش آسیب پذیری های سیستم های Email ، آموزش ابزارهای هک ایمیل ، آموزش ایمن سازی Email Account ها ، آموزش استفاده از پسوردهای قوی برای جلوگیری از هک ، آموزش استفاده از آدرس ایمیل Alternate ، عدم استفاده از گزینه های Keep Me Signed In و یا Remember Me

این مبحث در قالب 17 درس ارائه می گردد . فصل چهاردهم آموزش CEH - آموزش حمله به شکل قابل انکار و یا همان Denial Of Services شامل 33 درس با محتوای زیر : آشنایی با لغات و اصطلاحات ، آموزش اهداف Denial Of Service و یا همان DoS ، آموزش حمله هکری Overflow Attack ، آموزش حمله هکری Smurf Attack ، آموزش انواع حملات DoS ، آموزش حمله هکری Teardrop ، آموزش حمله هکری SYN ، آموزش نحوه استفاده از نرم افزارهایی که حملات هکری DoS ( Denial Of Services ) ، آموزش در رابطه با روبوت های امنیت شبکه و انواع آن ها ، آموزش انواع حملات DDoS و چندین مطلب کاربردی دیگر

مطالب این بخش آموزش CEH در قالب 32 درس ارائه می گردد . فصل پانزدهم آموزش CEH - آموزش دزدی Session های وب سایت و یا همان Session Hijacking شامل 26 درس با محتوای زیر : Session Hijacking چیست ؟ ، آموزش مفاهیم Session Hijacking ، آموزش تفاوت میان ایجاد Session ها دروغین و دزدیدن Session ها ، آموزش مراحل و انواع دزدی Session ، آموزش Network level Hijacking ، آموزش در رابطه با 3 Way Handshake ، آموزش TCP / IP Hijacking ، آموزش در رابطه با RST Hijacking ، آموزش UDP Hijacking ، آموزش Application Level Hijacking ، آموزش کار با نرم افزار های Hijacking Session ها و ده ها مطلب کاربردی دیگر .

مطالب این بخش در قالب 26 درس ارائه می گردد . فصل شانزدهم آموزش CEH - آموزش هک کردن وب سرور ها شامل 23 درس با محتوای زیر : آشنایی با چرایی حمله و خرابکاری در Web Server ، آموزش در رابطه با Web Server Defacement ، آموزش حمله به IIS ، آشنایی با برخی از Component ها IIS ، آموزش ضربه زدن به هسته Web Server ، آموزش تست کردن Web Application ها از سمت کاربر ، آموزش Patch Management ، آموزش تست Web Application ها ، آموزش استفاده از Hot Fix ها ، مدیریت Patch چیست ؟ ، آموزش استفاده از نرم افزارهای یافتن آسیب ها پذیری ها ، آموزش افزایش امنیت وب سرور

این بخش در 23 درس ارائه شده است . فصل هفدهم آموزش CEH - آموزش چگونگی شناخت و حمله از طریق آسیب پذیری های Web Application ها شامل 33 درس با محتوای زیر : آشنایی با آسیب پذیری های امنیتی Web Application ها ، آموزش نصب Web Application ها ، آموزش چگونگی هک کردن Web Application ها ، آموزش ساختار هک یک برنامه کاربردی تحت وب ، آشنایی با تهدیدات پیش روی Web Application ها ، آموزش Cross Site Scripting ، آموزش جامع SQL Injection ، آشنایی با روند Command Injection ، آشنایی مقابله با SQL Injection ، آموزش مسموم سازی Session ها و کوکی های وب سایت ها ، آموزش مقابله با مسموم سازی Session ها و Cookie ها ، آموزش مرور تمام صفحات یک وب سایت چه آن هایی که مجوز دیدنشان را داریم و چه آن ها که مجوز دیدنشان را نداریم ، آموزش روش های مقابله با مرور اجباری ، آموزش جلوگیری از نفوذ به وب سایت از طریق رمزنگاری داده ها ، آموزش چگونگی یافتن اطلاعات کوکی کاربران وب سایت ، دزدین هویت کاربران دیگر ، آشنایی با روش های مقابله با دزدی هویت

و ده ها مطلب دیگر در رابطه با هک و ضد هک وب سایت ها و Web Application ها

این بخش از آموزش CEH در قالب 33 درس ارائه شده است . فصل هجدهم آموزش CEH - آموزش روش های بدست آوردن پسوردها به صورت Web Based شامل 40 درس با محتوای زیر : آشنایی با اعتبار سنجی ، آشنایی با مکانیزم های اعتبار سنجی ، آموزش HTTP Authentication ، آموزش Digest Authentication ، آموزش Basic Authentication ، آموزش Integrate Windows Authentication و یا همان NTLM ، آموزش Authentication بر اساس Certificate ها ، آموزش Form-Based Authentication ، آموزش در رابطه با RSA Secure ID Token ، آموزش Bio Metrics Authentication ، آموزش در رابطه با اعتبار سنجی بر اساس اثر انگشت ، آموزش روش های انتخاب پسوردهای مناسب ، آموزش تغییر دادن پسوردها در ویندوز XP ، آموزش حذف پسورد در ویندوز XP ، آموزش استفاده از نرم افزارهای Password Cracker ، آموزش در رابطه با مسایل امنیتی Query String ها ، آموزش در رابطه با مسایل امنیتی کوکی ها ، آموزش در رابطه با نرم افزار های امنیتی و چندین و چند مورد آموزش کاربردی و مفید دیگر .

این بخش از آموزش مدرک Certified Ethical Hackers به صورت 40 درس ارائه شده است . فصل نوزدهم آموزش CEH - آموزش حمله SQL Injection شامل 27 درس با محتوای زیر: آموزش چیستی SQL Injection ، آموزش مراحل حمله SQL Injection ، آموزش خطاهای OLE DB ، آموزش تکنیک های SQL Injection ، آموزش تست آسیب پذیری یک وب سایت در مقابل SQL Injection ، آموزش اجرای فرامین سیستم عامل ، آموزش خروجی گرفتن از فرامین SQL ، آموزش به دست آوردن اطلاعات از طریق خطاهای ODBC ، آموزش خطاهای ODBC ، آموزش SQL Injection در دیتابیس Oracle ، آموزش SQL Injection در دیتابیس های MySQL ، آموزش SQL Injection بر روی دیتابیس های SQL Server ، آموزش SQL Injection بی هدف ، آموزش چگونگی جلوگیری از حملات SQL Injection .

این بخش از آموزش مدرک تخصصی CEH در 27 درس ارائه شده است . فصل بیستم آموزش CEH - آموزش هک شبکه های بیسیم ( Wireless ) شامل 70 درس با محتوای زیر : مقدمه ای بر Wireless Networking ، تاثیرات حملات به شبکه Wireless بر روی Business ، آموزش شناخت انواع شبکه بیسیم ، آشنایی با انواع استانداردهای شبکه های بیسیم ، آشنایی با عملکرد آنتن ها در شبکه های بیسیم ، آشنایی با Wireless Access Point ، آموزش SSID ، آموزش تنظیم WLAN ها ، آموزش روش های اعتبار سنجی در شبکه های بیسیم ، آموزش در رابطه با WEP ، آموزش حمله به شبکه Wireless ، آموزش حمله به WEP ، آموزش نفوذ در یک WPA Encrypted Network ، آموزش حمله Evil Twin ، آموزش آموزش نرم افزارهای SCAN شبکه بیسیم ، و آموزش ده ها روش دیگر برای حمله و دفاع از شبکه Wireless .

این بخش از آموزش مدرک Certified Ethical Hacker در قالب 70 درس ارائه می گردد . فصل بیست و یکم آموزش CEH - آموزش امنیت فیزیکی یا Physical Security شامل 56 درس با محتوای زیر : در این بخش در ابتدا مدرس شما را با تعریف امنیت فیزیکی و لزوم آن آشنا کرده و سپس به تدریس خطراتی که در صورت نبود امنیت فیزیکی پیش خواهد آمد اشاره می کند و در نهایت طی چند درس به طور مفصل به آموزش روش های برقراری امنیت فیزیکی می پردازد .

این بخش از 56 درس تشکیل شده است . فصل بیست و دوم آموزش CEH - آموزش هک سیستم های لینوکسی شامل 32 درس با محتوای زیر : آموزش فرامین کار با فایل ها و دایرکتوری ها در Linux ، آموزش فرامین شبکه سازی و کار با شبکه در Linux ، آموزش نصب و پیکربندی ، آشنایی با هسته و یا Kernel سیستم عامل لینوکس ، آموزش چگونگی نصب یک Kernel Patch در سیستم عامل لینوکس ، آموزش چگونگی کامپایل برنامه ها در لینوکس ، آموزش شناخت آسیب پذیری های لینوکس ، آموزش استفاده از نرم افزار های اسکن پورت در Linux ، آموزش نرم افزارهای شکستن پسوردها در لینوکس ، آشنایی با Rootkit های مناسب برای هک کردن سیستم عامل Linux و مطالب مفید و ارزنده دیگر که پس از فراگیری آن ها قادر به حمله و دفاع از کانپیوترهای لینوکسی هستید .

این بخش شامل 32 درس است . فصل بیست و سوم آموزش CEH - آموزش گریز از فایروال ها ، سیستم های تشخیص نفوذ یا همان IDS ها و ظرف عسل ( HoneyPot که طعمه ای برای هکرهاست ) شامل 58 درس با محتوای زیر : آشنایی با لغات و اصطلاحات این بخش ، آموزش در رابطه با سیستم های تشخیص نفوذ ، آموزش انواع سیستم های تشخیص نفوذ ، آموزش چگونگی انجام System Integrity Verify ( SIV ) ، آشنایی با وب سایت Tripwire ، آموزش در رابطه با Cisco Security Agent (CSA) ، آنالیز امضا ، آموزش نشانه های وقوع حمله ، آموزش در رابطه با Snort ، آموزش در رابطه با انواع نرم افزارهای کشف حمله ، چندین درس در رابطه با Snort ، آشنایی با فایروال ها ، انواع فایروال ها ، وظیفه آن ها ، توانایی ها و محدودیت های نرم افزارهای Firewall و بسیاری مطالب دیگر .بخش بیست و سوم آموزش CEH در 58 درس ارائه شده است . فصل بیست و چهارم آموزش CEH - آموزش در رابطه با روش های ایجاد و مقابله با سررریزی محتوای بافر و یا همان Buffer Overflow شامل 31 درس با محتوای زیر : آشنایی با نحوه استفاده برنامه ها از بافر ، آشنایی با حملات Buffer Overflow ، دانش لازم برای ، آشنایی با انواع حملات Buffer Flow مانند Stack Based Overflow و Heap Based Overflow ، چگونگی کشف رخ دادن Overflow در یک برنامه ، آموزش ایجاد یک برنامه برای حمله Buffer Overflow ، آموزش در رابطه با NOPS ، آموزش روش های مقابله با حملات Buffer Overflow و ده ها درس دیگر . این بخش از آموزش مدرک Certified Ethical Hacker در 31 درس ارائه شده است . فصل بیست و پنجم آموزش CEH - آموزش رمزنگاری و یا همان Cryptography شامل 38 درس با محتوای زیر : آشنایی با دلایل اهمیت به رمز در آوردن داده ها ، آشنایی با Encryption و Decryption ، آموزش اگوریتم های Cryptography ، آموزش آموزش در رابطه با RSA (Rivest Shamir Adleman) ، آموزش چگونگی حملات RSA ، آموزش Encrypt نمودن داده ها ، آشنایی با Data Encryption Standard ، مروری بر DES Overview ، آموزش در رابطه با RC2 , RC5 ، آشنایی با روش های Hashing یک طرفه ، آموزش استفاده از MD5 ، آموزش استفاده از SHA (Secure Hash Alghoritm) ، SSL ، SSH ، آموزش Encryption داده های دیسک و چنیدین آموزش کاربردی دیگر . این بخش از آموزش CEH در قالب 38 درس ارائه شده است . لازم به ذکر است مدرک CEH مورد تایید شرکت ها و سازمان های زیر می باشد: Cisco Corporation

Novell

Canon

Hewlett Packard

US Air Force Reserve

US Embassy

Verizon

Pfizer

HDFC Bank

University of Memphis

Microsoft Corporation

Worldcom

Trusecure

US Department of Defense

Fedex

Dunlop

British Telecom

Supreme Court of the Philippines

United Nations

Ministry of Defense, UK

Nortel Networks

MCI

Check Point Software

KPMG

Fleet International

Cingular Wireless

Columbia Daily Tribune

Johnson & Johnson

Marriott Hotel

Tucson Electric Power Company

Singapore Police Force

PriceWaterhouseCoopers

SAP

Coca-Cola Corporation

Quantum Research

US Military

IBM Global Services

UPS

American Express

FBI

Citibank Corporation

Boehringer Ingelheim

Wipro

New York City Dept of IT & Telecom - DoITT

United States Marine Corps

Reserve Bank of India

US Air Force

EDS

Bell Canada

Sony

Kodak

Ontario Provincial Police

Harris Corporation

Xerox

Philips Electronics

US Army

Schering

Accenture

Bank One

SAIC

Fujitsu

Deutsche Bank

Symantec

Sun Microsystems

Google Corporation

McAfee

Dell Corporation

Verizon

Motorola

Singapore Airlines

Infosys

TATA Consultancy

Deloitte

Oracle

خرید این مجموعه ی بینظیر در قالب 2 دی وی دی

قیمت با تخفیف ویژه9800 تومان براي خريد روي عكس خريد پستي كليك كنيد

حجم:8.8 گیگابایت

بخش اول

بخش دوم

بخش سوم

بخش چهارم

بخش پنجم

بخش ششم

بخش هفتم

بخش هشتم

بخش نهم

بخش

رمز:

این صفحه را در گوگل محبوب کنید

[ارسال شده از: وطن دانلود]

[مشاهده در: www.vatandownload.com]

[تعداد بازديد از اين مطلب: 3337]

-

گوناگون

پربازدیدترینها